Was bietet die neue Version von WordPress 4.9 »Tipton«

23. November 2017

WordPress auf HTTPS, SSL umstellen

12. März 2018Seit Tagen sind sie Gesprächsthema Nummer Eins, die aufgedeckten schweren Sicherheitslücken „Meltdown“ und „Spectre“. Sicherheitsforscher hatten die Bugs schon viel länger entdeckt, aber jetzt reagieren endlich die meisten Hersteller von Hard- und Software. Die aufgedeckten, grundlegenden Fehler in den Prozessoren betreffen praktisch alle aktuellen Computer sowie Smartphones. Aus aktuellem Anlass haben wir recherchiert was Benutzer selbst tun können und welche Updates es schon gibt.

Die Sicherheitslücken betreffen neben Intel-Chips auch Prozessoren von AMD und CPU’s mit Arm-Design. Die Lücke „Meltdown“ bedroht dabei nur Chips von Intel, „Spectre“ greift auch Prozessoren von AMD und Smartphone-CPUs mit Arm-Architektur an, darunter sind Chips von Qualcomm, Apple, Samsung, Huawei und Mediatek. Alles in allem betrifft das damit so ziemlich alle aktuelle Geräte, bei den Intel-Chips sind das sogar Prozessoren die bereits gut 20 Jahre alt sind. Vor allem „Meltdown“ ist für potentielle Angreifer sehr leicht auszunutzen, diese können damit grundlegende Speicherschutzmaßnahmen aushebeln und erhalten damit Zugriff auf den gesamten Hauptspeicher und damit auch auf Bereiche, die sensible Daten wie Passwörter oder SSL-Schlüssel auslesen können. Damit lässt sich in weiterer Folge dann relativ leicht das Computersystem übernehmen. Wie ist aber nun aktuell der Stand der Dinge und was können wir Benutzer selbst tun um der drohenden Gefahr möglichst geschützt gegenüber zu treten.Welche Updates gibt es bereits, bzw. welche sind in Arbeit?

Intel hat sich bisher noch nicht wirklich über die schwere Sicherheitslücke geäußert, es gibt aber eine Stellungnahme seitens des Unternehmens, dass der Konzern mit den anderen betroffenen Herstellern und den Anbietern von Software begonnen habe, an einer Lösung zu arbeiten. Das bedeutet aktuell nicht mehr als das Benutzer sich vorerst selbst um Updates für betroffene Software kümmern sollen, das betrifft vor allem Betriebsysteme wie Windows, Google bzw. iOS, aber auch beliebte Internet-Browser wie Firefox oder Chrome.Microsoft Windows

Durch die Dringlichkeit der Angelegenheit dürfte es wohl schon einen Patch von Microsoft geben, der dieses Problem beheben sollte. Vom 4. Jänner 2018 datiert ist ein Update KB4056892, welches sich im Update-Katalog befindet und hier Abhilfe schaffen könnte. Windows 10-Benutzer sollten das Update eigentlich automatisch bekommen, Rechner mit Winodws 7 und Windows 8.1 erhalten es lt. Microsoft ab Dienstag, den 16. Januar, zum regulären Patchday Ansonsten ist natürlich her zu empfehlen manuell über die Update-Funktion von Windows zu überprüfen ob aktuelle Updates verfügbar sind um diese auch umgehend installieren zu können.Apple Mac OS, iOS und Google Android

Laut Insidern enthält die aktuelle Mac-OS-Version 10.13.2 bereits einen Patch, der das Problem adressiert, beim nächsten Update sollen dann weitere Verbesserungen integriert sein. Auch Apples iPhones und iPads sind von dem Bug betroffen, deren Chips ebenfalls auf dem Arm-Design beruhen. Für den dort verwendeten Browser Safari soll es in wenigen Tagen ein erstes Update dazu geben. Google behauptet die Schwachstellen bereits viel früher erkannt zu haben und seine bekannte Dienste entsprechend abgesichert zu haben. Dazu gehören auch Google Suche, Maps oder YouTube. Entsprechende Informationen und Patches für Android Smartphones wurden bereits im Dezember 2017 an die Hersteller ausgeliefert. Inwieweit die einzelnen Anbieter wie etwa Samsung, Sony und andere jetzt reagieren und entsprechende Patches zur Verfügung stellen bleibt abzuwarten. Auch hier gilt manuell über die Einstellungen zu überprüfen ob für das jeweilige Smartphone bereits Updates zur Verfügung stehen um diesen sofort einspielen zu können. Google und Sony reagieren hier meistens recht schnell, bei Samsung dauert es gewöhnlicherweise etwas länger.

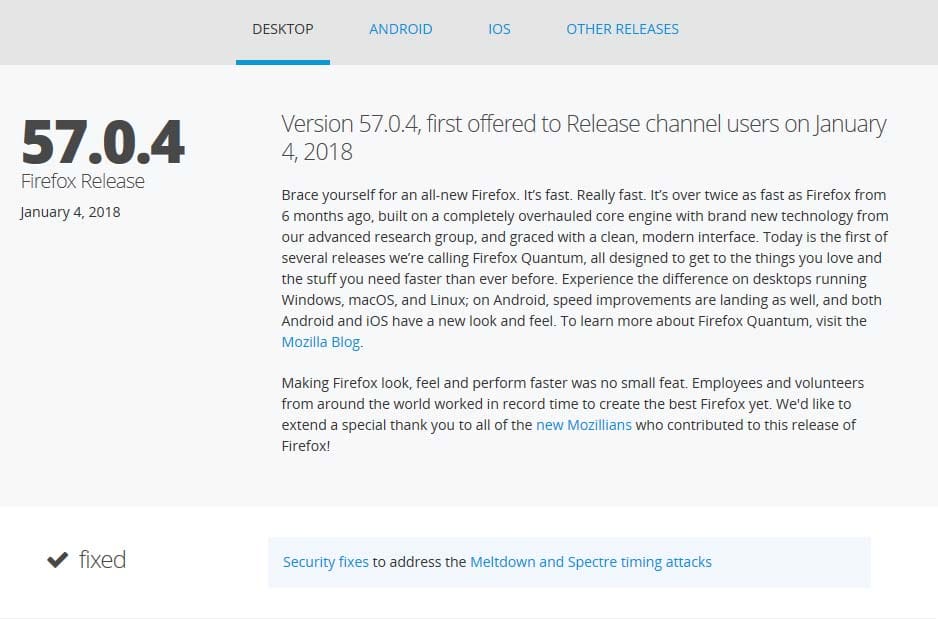

Entwickler Mozialla reagiert mit dem Firefox Update 57.0.4 auf die Sicherheitslücken „Meltdown“ und „Spectre“.

Firefox

Aufgrund der Dringlichkeit des Problems hat Mozilla, der Entwickler des beliebten Browsers Firefox bereits reagiert und die Version 57.0.4 veröffentlicht. Mit dem Update gehen Änderungen einher, die es Angreifern unmöglich machen sollen, die Spectre-Sicherheitslücke auszunutzen. Die Sicherheitslücken von „Meltdown“ und „Spectre“ erlauben es, über präparierte Webseiten sensible Informationen von anderen Webseiten oder vom Browser selbst auszulesen. Es handelt sich dabei um Attacken, welche die Messung präziser Zeitintervalle beinhaltet. In der Version 57.0.4 von Firefox wird die Genauigkeit reduziert und der SharedArrayBuffer-Standard deaktiviert, um die Implementierung hochauflösender Timer zu verhindern. Das soll die Möglichkeit der Attacken verringern und gibt dem Entwickler Zeit nach endgültigen Lösungen zu forschen. Wir empfehlen euch aber in jedem Fall dieses Update sofort zu machen. Rechts oben über das Menü von Firefox, dann auf „Hilfe“ und auf „Über Firefox“ klicken. Das Fenster welches erscheint sagt euch welche Version ihr des Browsers habt und lädt auch gleich das Update entsprechend herunter. Danach den Browser neu starten.Chrome

Bei Chrome gibt es im Gegensatz zu Firefox derzeit noch keinen regulären Patch, dieser wird erst am 23. Jänner mit Chrome Version 64 ausgeliefert. Die aktuelle Version 63 des Internet-Browsers können allerdings lt. Google im Browser ein sog. „Site Isolation“-Feature aktivieren, es sorgt dafür, dass die Webseiten jeweils separate Adressräume bekommen und so nicht mehr ganz so leicht zugänglich sind. Aktivieren könnt ihr das über die Eingabe vonchrome://flagsin der Adressleiste des Browsers. Danach die Funktion „Strict site isolation“ sprich #enable-site-per-process suchen und aktivieren. Das erfordert danach einen Neustart des Browsers. Funktioniert übrigens auch auf Android Smartphones. Das behebt zwar nicht den Bug, macht es Angreifern aber schwerer, an die Informationen zu gelangen. Das Ganze ist allerdings eher experimenteller Natur, verringert die Performance und evtl. funktionieren Scripts und ganze Webseiten dann nicht mehr, also am besten einmal ausprobieren. Wir raten vorerst dazu eher Firefox in der aktuellen Version 57.0.4 zu verwenden und abzuwarten bis am 23.01 Version 64 von Chrome verfügbar ist.